Puede configurar el parche acumulativo 3 de Active Directory Federation Services (AD FS) 2.0 y AD FS 3.0 en el sistema operativo Microsoft Windows Server como su proveedor de identidad (IDP) para los inicios de sesión corporativos en Portal for ArcGIS. El proceso de configuración consta de dos pasos principales: registrar su IDP corporativo con Portal for ArcGIS y registrar Portal for ArcGIS con su IDP corporativo.

Información requerida

Portal for ArcGIS exige recibir cierta información sobre atributos desde el IDP cuando un usuario se conecta con un inicio de sesión corporativo. NameID es un atributo obligatorio que el IDP debe enviar en la respuesta SAML para que la federación con Portal for ArcGIS funcione. Dado que Portal for ArcGIS utiliza el valor de NameID para identificar de forma única a un usuario nominal, se recomienda utilizar un valor constante que identifique al usuario de forma única. Cuando un usuario de IDP inicia una sesión, Portal for ArcGIS crea un usuario con el nombre de usuario NameID en su almacén de usuarios. Los caracteres permitidos para el valor enviado por NameID son alfanuméricos, _ (guion bajo), . (punto) y @ (arroba). Para los demás caracteres del nombre de usuario creado por Portal for ArcGIS, se agregará un carácter de escape con guion bajo.

Portal for ArcGIS admite el flujo de entrada de los atributos givenName y email address del inicio de sesión corporativo desde el IDP corporativo. Cuando un usuario inicia sesión utilizando un inicio de sesión corporativo y si Portal for ArcGIS recibe atributos con los nombres givenname y email o mail (en cualquier caso), Portal for ArcGIS rellena el nombre completo y la dirección de correo electrónico de la cuenta del usuario con los valores recibidos del IDP. Es recomendable proporcionar la email address del IDP corporativo para que el usuario pueda recibir notificaciones.

Registrar AD FS como IDP corporativo en Portal for ArcGIS

- Compruebe que haya iniciado sesión como administrador de su organización.

- En la parte superior del sitio, haga clic en Organización y haga clic en la pestaña Configuración.

- Haga clic en Seguridad en el lado izquierdo de la página.

- En la sección Inicios de sesión corporativos, seleccione la opción Un proveedor de identidad, haga clic en el botón Establecer inicio de sesión corporativo y escriba el nombre de su organización en la ventana que aparece (por ejemplo, City of Redlands). Cuando los usuarios acceden al sitio web del portal, este texto aparece como parte de la opción de inicio de sesión SAML (por ejemplo, Using your City of Redlands account).

Nota:

Solo puede registrar un IDP corporativo o una federación de varios IDP para su portal.

- Elija Automáticamente o Después de agregar las cuentas al portal para especificar cómo pueden unirse los usuarios a la organización. La primera opción permite a los usuarios iniciar sesión en la organización con su inicio de sesión corporativo sin ninguna intervención de un administrador. Su cuenta se registra con la organización automáticamente la primera vez que inician sesión. La segunda opción requiere que el administrador registre las cuentas necesarias con la organización utilizando una utilidad de línea de comandos o un script de comandos de Python de ejemplo. Una vez que las cuentas se hayan registrado, los usuarios podrán iniciar sesión en la organización.

Sugerencia:

Se recomienda designar al menos una cuenta corporativa como administrador del portal y degradar o eliminar la cuenta de administrador inicial. También le recomendamos que deshabilite el botón Crear una cuenta y la página de registro (signup.html) en el sitio web del portal para que los usuarios no puedan crear sus propias cuentas. Para obtener instrucciones completas, consulte Configurar un proveedor de identidad compatible con SAML con el portal.

- Proporcione la información de metadatos del IDP con una de las opciones siguientes:

- URL: si la dirección URL de los metadatos de federación de AD FS es accesible, seleccione esta opción e introduzca la dirección URL (por ejemplo, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Nota:

Si el IDP corporativo incluye un certificado autofirmado, puede producirse un error al intentar especificar la dirección URL HTTPS de los metadatos. Este error se produce porque Portal for ArcGIS no puede verificar el certificado autofirmado del IDP. Como alternativa, use HTTP en la dirección URL, una de las otras opciones que aparecen, o configure el IDP con un certificado de confianza.

- Archivo: elija esta opción si la dirección URL no es accesible. Descargue u obtenga una copia del archivo de metadatos de federación de AD FS y cargue el archivo en Portal for ArcGIS con la opción Archivo.

- Parámetros: elija esta opción si no se puede acceder a la URL o al archivo de metadatos de federación. Introduzca manualmente los valores y proporcione los parámetros solicitados: URL de inicio de sesión y certificado, con codificación en formato BASE 64. Póngase en contacto con su administrador de AD FS para obtenerlos.

- URL: si la dirección URL de los metadatos de federación de AD FS es accesible, seleccione esta opción e introduzca la dirección URL (por ejemplo, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Configure los ajustes avanzados cuando proceda:

- Cifrar aserción: seleccione esta opción para cifrar las respuestas de la aserción SAML de AD FS.

- Habilitar solicitud firmada: seleccione esta opción para que Portal for ArcGIS firme la solicitud de autenticación SAML enviada a AD FS.

- Propagar cierre de sesión a proveedor de identidad: seleccione esta opción para que Portal for ArcGIS utilice una dirección URL de cierre de sesión para cerrar la sesión de AD FS del usuario. Introduzca la dirección URL que desee utilizar en la configuración de la Dirección URL de cierre de sesión. Si el IDP requiere que la dirección URL de cierre de sesión esté firmada, será necesario activar la opción Habilitar solicitud firmada.

Nota:

De manera predeterminada, AD FS requiere que las solicitudes de cierre de sesión se firmen utilizando SHA-256, por lo que debe activar las opciones Habilitar solicitud firmada y Firmar usando SHA256.

- Actualizar perfiles al iniciar sesión: seleccione esta opción para que Portal for ArcGIS actualice los atributos givenName y email address de los usuarios si se modificaron desde la última vez que iniciaron sesión.

- Habilitar pertenencia a grupos basada en SAML: seleccione esta opción para permitir a los miembros de la organización vincular grupos corporativos basados en SAML especificados con grupos de Portal for ArcGIS durante el proceso de creación de grupos.

- URL de cierre de sesión: la dirección URL del IDP que se debe utilizar para cerrar la sesión del usuario conectado.

- Id. de entidad: actualice este valor para usar un nuevo Id. de entidad para identificar de forma única su portal en AD FS.

Los ajustes de Cifrar aserción y Habilitar solicitud firmada utilizan el certificado samlcert en el almacén de claves del portal. Para utilizar un nuevo certificado, elimine el certificado samlcert, cree un certificado con el mismo alias (samlcert) siguiendo los pasos que se indican en Importar un certificado en el portal y reinicie el portal.

Registrar Portal for ArcGIS como el proveedor de servicios de confianza con AD FS

- Abra la consola de administración de AD FS.

- Elija Grupos de partes que confían > Agregar grupo de partes que confían.

- En Asistente para agregar grupo de partes que confían, haga clic en el botón Inicio.

- Para Seleccionar origen de datos, elija una opción para obtener los datos de la parte en que confía: importar desde una dirección URL, importar desde un archivo o introducir manualmente. Las opciones con dirección URL y archivo requieren que obtenga los metadatos de la organización. Si no tiene acceso a la dirección URL o los archivos de metadatos, puede introducir la información de forma manual. En algunos casos, la introducción manual de los datos puede ser la opción más sencilla.

- Importar datos de la parte que confía publicados online o en una red local

Esta opción utiliza los metadatos de la dirección URL de su organización de Portal for ArcGIS. La dirección URL es https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, por ejemplo, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Puede generar un token usando https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Cuando introduzca la dirección URL en la página Generar token, especifique el nombre de dominio totalmente calificado del servidor AD FS en el campo URL de aplicación web. Seleccionar cualquier otra opción, como Dirección IP o Dirección IP del origen de esta solicitud, no es compatible y puede generar un token no válido.

Nota:

La porción arcgis de la dirección URL de muestra anterior es el nombre predeterminado de la aplicación de Web Adaptor. Si Web Adaptor tiene un nombre distinto de arcgis, reemplace esta porción de la dirección URL con el nombre de su Web Adaptor.

- Importar datos de la parte que confía desde un archivo.

Esta opción utiliza un archivo metadata.xml de su organización de Portal for ArcGIS. Hay dos maneras de obtener un archivo XML de metadatos:

- En la página de la organización, haga clic en la pestaña Configuración y haga clic en Seguridad en el lado izquierdo de la página. Haga clic en el botón Obtener proveedor de servicios. Así obtendrá los metadatos de su organización, que puede guardar como un archivo XML en su equipo.

- Abra la dirección URL de los metadatos de su organización Portal for ArcGIS y guárdelos como un archivo XML en su ordenador. La dirección URL es https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, por ejemplo, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Puede generar un token usando https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Cuando introduzca la dirección URL en la página

Generar token, especifique el nombre de dominio completo del servidor de AD FS en el campo URL de aplicación web. Seleccionar cualquier otra opción, como Dirección IP o Dirección IP del origen de esta solicitud, no es compatible y puede generar un token no válido.

Nota:

La porción arcgis de la dirección URL de muestra anterior es el nombre predeterminado de la aplicación de Web Adaptor. Si Web Adaptor tiene un nombre distinto de arcgis, reemplace esta porción de la dirección URL con el nombre de su Web Adaptor.

- Introducir manualmente los datos de la parte que confía

Con esta opción, Asistente para agregar grupo de partes que confían abre ventanas adicionales para que introduzca manualmente los datos. Estas se explican en los pasos 6 a 8 a continuación.

- Importar datos de la parte que confía publicados online o en una red local

- Para Especificar nombre de la visualización, introduce el nombre de la visualización.

El nombre de visualización se utiliza para identificar la parte que confía en AD FS. No tiene ningún otro propósito. Debe definirse como ArcGIS u otro nombre de la organización en ArcGIS, como ArcGIS-SamlTest, por ejemplo.

Sugerencia:

Si eligió importar la fuente de datos de una URL o un archivo, continúe en el paso 9.

- (Solo fuente de datos manual) En Elegir perfil, elija el perfil de AD FS que sea adecuado para su entorno.

- (Solo fuente de datos manual) En Configurar URL, active la casilla Habilitar compatibilidad con el protocolo SAML 2.0 WebSSO e introduzca la URL del servicio SAML 2.0 SSO de la parte que confía.

La dirección URL de la parte en que confía debe ser la URL donde AD FS envía la respuesta SAML después de autenticar al usuario. Debe ser una dirección URL HTTPS: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/oauth2/saml/signin.

Nota:

La porción arcgis de la dirección URL de muestra anterior es el nombre predeterminado de la aplicación de Web Adaptor. Si Web Adaptor tiene un nombre distinto de arcgis, reemplace esta porción de la dirección URL con el nombre de su Web Adaptor.

- (Solo fuente de datos manual) En Configurar identificadores, introduzca la URL del identificador del grupo de la parte que confía.

Debe ser portal.domain.com.arcgis.

- Para Elegir reglas de autorización de emisión, elige Permitir que todos los usuarios accedan a esta parte que confía.

- En Listo para agregar grupo, revise toda la configuración de la parte en que confía. La dirección URL de los metadatos solo se rellena si opta por importar el origen de datos desde una dirección URL.

Haga clic en Siguiente.

Sugerencia:

Si se ha habilitado la opción Supervisar parte que confía, AD FS comprobará periódicamente la URL de metadatos de federación y la comparará con el estado actual del grupo de la parte en que confía. Sin embargo, la supervisión generará un error una vez que el token de la dirección URL de metadatos de federación caduque. Los errores se registran en el registro de eventos de AD FS. Para desactivar estos mensajes, es aconsejable deshabilitar la supervisión o actualizar el token.

- Para finalizar, activa la casilla para abrir automáticamente el cuadro de diálogo Editar reglas de reclamación después de hacer clic en el botón Cerrar.

- Para definir las reglas de reclamación, abra el asistente Editar reglas de reclamación y haga clic en Agregar regla.

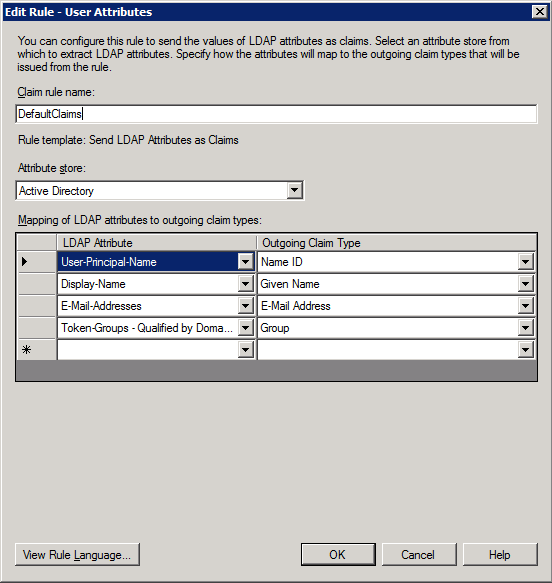

- En el paso Seleccionar plantilla de regla, seleccione la plantilla Enviar atributos LDAP como reclamaciones para la regla de reclamación que desea crear. Haga clic en Siguiente.

- En el paso Configurar regla de reclamación, siga las instrucciones siguientes para editar las reglas de reclamación.

- En Nombre de regla de reclamación, indique un nombre para la regla, como Reclamaciones por defecto.

- Para Almacén de atributos, seleccione Active Directory.

- En Asignación de atributos LDAP a los tipos de reclamación de salida, utilice la siguiente tabla como guía para especificar cómo se asignarán los atributos LDAP a los tipos de reclamación de salida que se emitirán desde la regla.

Atributo LDAP Tipo de reclamación de salida El atributo LDAP que contiene los nombres de usuario (por ejemplo, Nombre-cuenta-SAM)

NameID Nombre de visualización (u otro atributo de la lista)

Nombre dado Direcciones de correo electrónico

Dirección de correo electrónico Grupos de token - Calificados por nombre de dominio

Grupo

Con esta reclamación, AD FS envía atributos con los nombres givenname y email a Portal for ArcGIS después de autenticar el usuario. A continuación Portal for ArcGIS usa los valores recibidos en los atributos givenname y email y rellena el nombre completo y la dirección de correo electrónico de la cuenta del usuario. Los valores del atributo de grupo se utilizan para actualizar la pertenencia del usuario al grupo.

Nota:

Si seleccionó la opción Habilitar pertenencia a grupos basada en SAML al registrar AD FS como IDP corporativo, la pertenencia de cada usuario se obtiene de la respuesta de la aserción SAML recibida del proveedor de identidad cada vez que el usuario inicia sesión correctamente. Para obtener más información sobre cómo vincular grupos corporativos, consulte Crear grupos.

- Haga clic en Finalizar para terminar la configuración del IDP de AD FS para incluir Portal for ArcGIS como parte que confía.